研究人员:“ PGMiner”恶意软件使用暴力破解方法来猜测密码

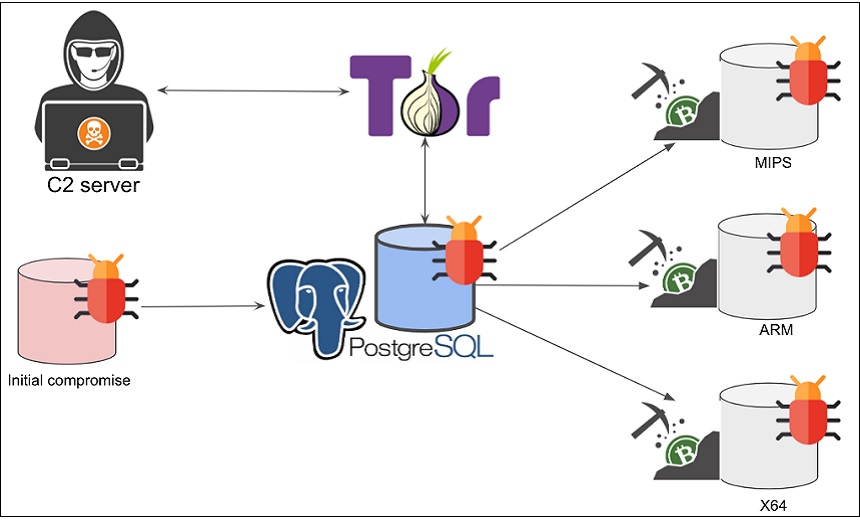

Palo Alto Networks的研究人员 单元42 根据最近的一份报告,该公司正在跟踪一个相对较新的名为“ PGMiner”的加密货币僵尸网络,该僵尸网络的目标是易受攻击的PostgreSQL数据库服务器非法开采monero。

也可以看看: 排名前50位的安全威胁

PostgreSQL的 是生产环境中使用最广泛的开源关系数据库管理系统之一,Unit 42报告说,这可能是僵尸网络首次针对这种特定类型的数据库挖掘加密货币。

42号研究人员在报告中指出:“我们根据其传递渠道和挖掘行为将其命名为’PGMiner’。 “ PGMiner的核心是尝试连接到矿池进行monero采矿。”

以目前的形式,僵尸网络仅针对支持PostgreSQL数据库的易受攻击的基于Linux的服务器,但研究人员指出,PGMiner背后的操作员最终可能会将策略切换到针对Windows甚至基于macOS的系统,因为该数据库可与各种操作系统。

其他Linux僵尸网络

PGMiner是针对Linux设备的几个僵尸网络之一,通常是用来挖掘加密货币的。 上个月,Intezer Labs的研究人员指出,最近更新了Linux版本的Stantinko僵尸网络,以更好地挖掘加密货币并向潜在的受害者传递恶意软件(例如广告软件)(请参阅: Linux僵尸网络伪装成Apache服务器)。

梭子鱼网络称,另一个例子是感染Windows,Linux,Mac和Android设备的“行星际风暴”僵尸网络。 它可以挖掘加密货币并可以发起分布式拒绝服务攻击(请参阅: “行星际风暴”僵尸网络感染Mac,Android设备)。

定位PostgreSQL

在攻击的第一阶段,PGMiner尝试使用暴力破解方法来猜测默认PostgreSQL帐户的密码。 如果凭据薄弱,则该恶意软件可以获得最初的立足点。

一旦正确猜出密码,僵尸网络将尝试利用配音数据库中的远程执行代码缺陷 CVE-2019-9193,根据报告。

Unit 42研究人员指出,PostgreSQL社区已经对该漏洞分配提出了挑战,CVE-2019-9193此后被标记为“有争议的”。 不论漏洞是否有争议,研究人员均指出,僵尸网络运营商正在将其用作扩展基础架构的一种手段。

Unit 42的研究人员指出:“值得注意的是,恶意软件参与者不仅已开始对确认的CVE进行武器化,而且还对有争议的CVE进行武器化。”

一旦安装了恶意软件,它就会尝试使用curl命令行工具与服务器进行数据传输。 如果curl在受感染的服务器上不可用,则僵尸网络会尝试下载二进制文件并将其安装在受感染的系统中。

下一步是通过匿名Tor网络连接到由僵尸网络操作员控制的命令和控制服务器,以接收指令并最终下载加密货币矿工。 僵尸网络还尝试禁用某些云安全工具,检查受感染服务器中的虚拟机,并杀死所有其他占用大量CPU的进程。

Unit 42研究人员说:“在分析过程中,我们发现PGMiner通过递归下载某些模块不断地自我复制。” “该恶意软件家族的命令和控制服务器正在不断更新。不同的模块分布在不同的命令和控制服务器之间。”

最后阶段是部署加密矿山的恶意软件以挖掘monero。 目前,研究人员还不清楚PGMiner僵尸网络是否成功,因为Unit 42无法连接到采矿池来检查僵尸网络的利润。

研究人员指出:“ PGMiner的核心是尝试连接到矿池进行monero采矿。” “由于采矿池不再活动,我们无法恢复有关该恶意软件家族实际利润的信息。”