通用字节

信息亭制造商透露,黑客利用零日漏洞从加密货币 ATM 机中窃取了数百万美元的数字硬币,使客户陷入无法挽回的损失之中。

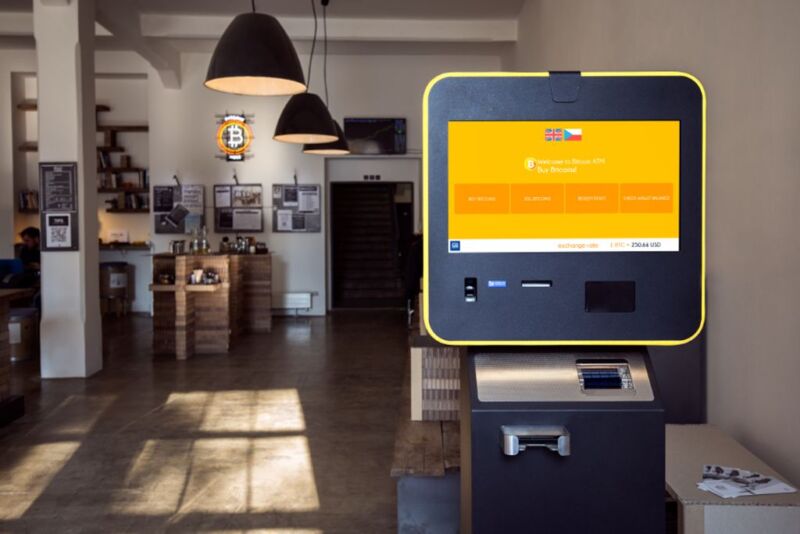

抢劫的目标是 General Bytes 销售的 ATM,该公司在全球设有多个分支机构。 这些 BATM 是比特币 ATM 的缩写,可以在便利店和其他企业设立,让人们可以用比特币兑换其他货币,反之亦然。 客户将 BATM 连接到 加密应用服务器 (CAS) 他们可以管理,或者直到现在,General Bytes 可以为他们管理。 出于不完全清楚的原因,BATM 提供了一个选项,允许客户使用称为主服务器接口的机制将视频从终端上传到 CAS。

去,去,走了

周末,General Bytes 透露 价值超过 150 万美元的比特币已从公司和客户运营的 CAS 中流失。 为了实施抢劫,未知的威胁参与者利用了一个以前未知的漏洞,使其能够使用此接口上传和执行恶意 Java 应用程序。 然后,该演员用尽了大约 56 个 BTC 的各种热钱包,价值约 150 万美元。 General Bytes 在得知漏洞 15 小时后修补了该漏洞,但由于加密货币的工作方式,损失无法挽回。

General Bytes 官方写道:

3 月 17 日至 18 日的晚上对我们和我们的一些客户来说是最具挑战性的时刻。 整个团队一直在夜以继日地收集有关安全漏洞的所有数据,并不断努力解决所有案例,以帮助客户尽快恢复在线并继续操作他们的 ATM。 我们对发生的事情表示歉意,并将审查我们所有的安全程序,目前正在尽一切努力让受影响的客户维持生计。

该帖子称攻击的流程是:

1. 攻击者在 BATM 用于将视频上传到 CAS 的主服务接口中发现了一个安全漏洞。

2. 攻击者扫描云主机DigitalOcean Ocean管理的IP地址空间,识别7741端口上运行的CAS服务,包括General Bytes Cloud服务和其他在Digital Ocean上运行其服务器的BATM运营商。

3.利用该漏洞,攻击者将Java应用程序直接上传到admin界面使用的应用服务器。 默认情况下,应用程序服务器配置为在其部署文件夹中启动应用程序。

一旦恶意应用程序在服务器上执行,威胁行为者就能够 (1) 访问数据库,(2) 读取和解密访问热钱包和交易所资金所需的编码 API 密钥,(3) 将资金从热钱包转移到一个由威胁行为者控制的钱包,(4) 下载用户名和密码哈希并关闭 2FA,以及 (5) 访问终端事件日志并扫描客户在 ATM 上扫描私钥的实例。 第 5 步中的敏感数据已由旧版本的 ATM 软件记录。

BATM 客户现在自己

展望未来,本周末的帖子称,General Bytes 将不再代表客户管理 CAS。 这意味着终端持有者将不得不自己管理服务器。 该公司还正在从客户那里收集数据以验证与黑客相关的所有损失,进行内部调查,并与当局合作以试图识别威胁参与者。

General Bytes 表示,该公司“自 2021 年以来接受了多次安全审计”,但没有一次检测到被利用的漏洞。 该公司目前正在寻求进一步的帮助以确保其 BATM 的安全。

该事件凸显了将加密货币存储在可访问互联网的钱包(通常称为热钱包)中的风险。 多年来,攻击者利用加密货币基础设施中的各种漏洞或通过诱骗钱包持有人提供提款所需的加密密钥,从热钱包中非法提取了数不清的数字硬币。

安全从业者长期以来一直建议人们将资金存放在冷钱包中,这意味着它们不能直接访问互联网。 不幸的是,BATM 和其他类型的加密货币 ATM 通常无法遵循这种最佳做法,因为终端必须连接到热钱包,以便它们可以实时进行交易。 这意味着 BATM 很可能仍然是黑客的主要目标。

阅读更多