领先的比特币 ATM 制造商 General Bytes 透露,黑客利用其 BATM 管理平台中的零日漏洞从该公司及其客户那里窃取了加密货币。

General Bytes 生产的比特币 ATM 允许人们买卖 40 多种加密货币。 客户可以使用独立的管理服务器或 General Bytes 云服务来部署他们的 ATM。

上周末,该公司披露称,黑客利用一个被追踪为 BATM-4780 的零日漏洞,通过 ATM 的主服务接口远程上传 Java 应用程序,并以“batm”用户权限运行。

“攻击者扫描了 Digital Ocean 云托管 IP 地址空间,并确定在端口 7741 上运行 CAS 服务,包括 General Bytes Cloud 服务和其他在 Digital Ocean(我们推荐的云托管提供商)上运行服务器的 GB ATM 运营商,”General Bytes 解释说在一次安全事件披露中。

该公司在 Twitter 上敦促客户“立即采取行动”并安装最新更新,以保护他们的服务器和资金免受攻击者的侵害。

上传 Java 应用程序后,攻击者能够在受感染的设备上执行以下操作:

-

访问数据库的能力。

-

能够读取和解密用于访问热钱包和交易所资金的 API 密钥。

-

从热钱包发送资金。

-

下载用户名、密码哈希并关闭 2FA。

-

能够访问终端事件日志并扫描客户在 ATM 上扫描私钥的任何实例。 旧版本的 ATM 软件会记录此信息。

General Bytes 警告说,其客户和自己的云服务在攻击期间遭到破坏。

“GENERAL BYTES 云服务以及其他运营商的独立服务器都遭到破坏,” 强调声明.

尽管该公司披露了攻击者偷走了多少钱,但他们提供了 加密货币地址列表 黑客在攻击过程中使用的。

这些地址表明,黑客于 3 月 17 日开始从比特币 ATM 服务器窃取加密货币,攻击者的比特币地址收到 56.28570959 比特币,价值约 1,589,000 美元,以及 21.79436191 以太坊米,价值约 39,000 美元。

虽然比特币钱包中仍然包含被盗的加密货币,但威胁行为者似乎已经使用 Uniswap 将被盗的以太币转换为 USDT。

立即升级服务器

敦促 CAS(加密应用程序服务器)管理员检查他们的“master.log”和“admin.log”日志文件,看是否存在因攻击者删除日志条目以隐藏他们在设备上的操作而导致的任何可疑的时间间隔。

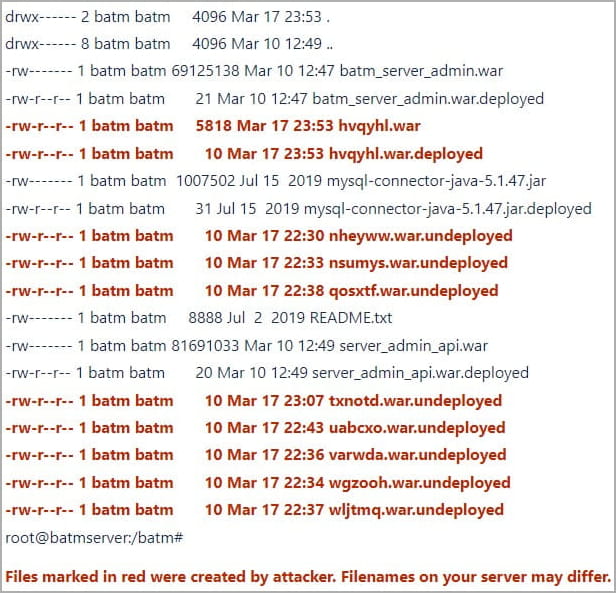

General Byte 的报告还警告说,上传的恶意 JAVA 应用程序将以随机命名的形式出现在“/batm/app/admin/standalone/deployments/”文件夹中 。战争 和 .war.deployed 文件,如下图。

该公司指出,每个受害者的文件名可能不同。

那些没有泄露迹象的人仍然应该认为他们所有的 CAS 密码和 API 密钥都被泄露了,并立即使它们失效并生成新的。 还应重置所有用户密码。

公司的声明中附有针对所有服务器运营商保护其端点的详细分步说明。

关闭云服务

General Bytes 表示他们正在关闭其云服务,并表示当它必须同时向多个运营商提供访问权限时,它发现“理论上(实际上)不可能”保护它免受不良行为者的侵害。

该公司将为那些想要安装自己的独立 CAS 的人提供数据迁移支持,现在应该将其置于防火墙和 VPN 之后。

General Byte 还发布了一个 CAS 安全修复程序来解决被利用的漏洞,该修复程序在两个补丁程序 20221118.48 和 20230120.44 中提供。

它还强调,自 2021 年以来,被破坏的系统经历了多次安全审计,但没有一次发现被利用的漏洞。

此外,Kraken 加密货币交易所的研究人员 发现多个漏洞 2021 年在 General Bytes 的 ATM 中,该公司迅速修复了

然而,即使进行了这些安全审计,2022 年 8 月,General Bytes 发生安全事故 黑客利用其 ATM 服务器中的零日漏洞从其客户那里窃取加密货币。

该公司表示,它计划在短期内由多家公司对其产品进行多次安全审计,以在不法分子发现它们之前发现并修复其他潜在缺陷。